1. Trusted Execution Environment (TEE) là gì?

Trusted Execution Environment (TEE) là một môi trường bảo mật được thiết kế để thực thi mã và xử lý dữ liệu nhạy cảm trong một khu vực an toàn, tách biệt với phần còn lại của hệ thống. TEE cung cấp một không gian tin cậy mà các ứng dụng có thể sử dụng để bảo vệ thông tin quan trọng khỏi các mối đe dọa, chẳng hạn như phần mềm độc hại hoặc người dùng không đáng tin cậy.

Nói một cách tương tự đơn giản, TEE hoạt động giống như một vùng được mã hóa trong bộ nhớ. Tất cả dữ liệu bên trong TEE đều được mã hóa, khiến việc truy cập dữ liệu thô từ bên ngoài là không thể. Ngay cả nhân hệ điều hành cũng không thể đọc hoặc sửa đổi nó ở dạng ban đầu. Do đó, ngay cả khi kẻ tấn công giành được đặc quyền của quản trị viên trên máy chủ, chúng cũng không thể giải mã dữ liệu trong TEE.

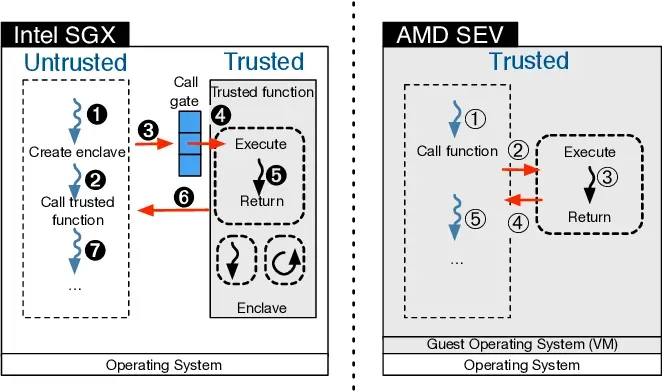

Việc tạo một vùng bao bọc và xử lý dữ liệu bên trong nó yêu cầu các bộ hướng dẫn cụ thể, tương tự như các opcode. Các hướng dẫn này sử dụng các khóa mã hóa được lưu trữ trong các khu vực được bảo vệ bằng phần cứng để thực hiện tính toán trên dữ liệu trong khu vực đó. Vì TEE là mô-đun bảo mật cấp phần cứng nên việc triển khai nó khác nhau tùy theo nhà cung cấp chip CPU. Ví dụ: Intel hỗ trợ SGX, AMD hỗ trợ SEV và ARM hỗ trợ TrustZone. Từ góc độ rộng hơn, những triển khai này có chung khái niệm “bảo vệ bộ nhớ thông qua mã hóa cấp phần cứng”.

Đặc điểm chính của TEE:

- Cách ly: TEE được tách biệt khỏi môi trường vận hành chính (Rich Execution Environment - REE) như hệ điều hành thông thường. Điều này giúp bảo vệ các ứng dụng và dữ liệu bên trong TEE khỏi các cuộc tấn công tiềm năng từ REE.

- Bảo mật cao: TEE có các cơ chế bảo mật cứng rắn để chống lại việc truy cập trái phép, bao gồm:

- Mã hóa dữ liệu

- Kiểm soát truy cập chặt chẽ

- Khả năng chống lại các cuộc tấn công vật lý ở một mức độ nhất định

- Thực thi mã đáng tin cậy: Chỉ các mã đã được xác thực mới có thể chạy trong TEE. Điều này đảm bảo rằng các ứng dụng hoặc dịch vụ bên trong TEE là an toàn và không bị sửa đổi.

- Cung cấp dịch vụ bảo mật: Các dịch vụ phổ biến được TEE hỗ trợ bao gồm:

- Quản lý khóa mã hóa

- Xử lý thông tin xác thực (chẳng hạn như dấu vân tay hoặc PIN)

- Xác thực phần mềm và phần cứng

Lợi ích của TEE:

- Bảo vệ dữ liệu nhạy cảm: Thông tin quan trọng như khóa mã hóa, mật khẩu, hoặc dữ liệu sinh trắc học được xử lý và lưu trữ an toàn trong TEE.

- Bảo vệ ứng dụng: Các ứng dụng có thể sử dụng TEE để thực hiện các tác vụ nhạy cảm mà không bị can thiệp từ hệ điều hành thông thường.

- Hỗ trợ các tiêu chuẩn bảo mật: TEE thường tuân theo các tiêu chuẩn như GlobalPlatform, đảm bảo khả năng tương thích và bảo mật cao.

Ứng dụng thực tế của TEE:

- Bảo mật thanh toán: Các giao dịch thẻ tín dụng hoặc ví điện tử thường sử dụng TEE để bảo mật thông tin giao dịch.

- Xác thực người dùng: Dữ liệu sinh trắc học (như vân tay, nhận diện khuôn mặt) được xử lý an toàn trong TEE.

- IoT: Trong các thiết bị Internet of Things (IoT), TEE đảm bảo rằng dữ liệu nhạy cảm và các hoạt động quan trọng được bảo vệ.

- Blockchain: Một số giải pháp blockchain sử dụng TEE để bảo vệ khóa riêng tư và thực hiện các tính toán tin cậy.

2. Làm cách nào để có thể tin tưởng vào TEE

Blockchain cung cấp một môi trường nơi các hợp đồng thông minh luôn được công khai và không thể sửa đổi do có sự đồng thuận liên tục. Ngược lại, các máy chủ Web2 điển hình cho phép quản trị viên cập nhật chương trình bất kỳ lúc nào. Để xác minh tính xác thực, người dùng cần so sánh giá trị băm của các tệp nhị phân được xây dựng từ các chương trình nguồn mở trên nền tảng như GitHub hoặc kiểm tra tính toàn vẹn thông qua chữ ký của nhà phát triển.

Nguyên tắc tương tự cũng áp dụng cho các chương trình trong phạm vi TEE. Để người dùng hoàn toàn tin tưởng vào các chương trình do máy chủ triển khai, họ phải xác minh (chứng thực) rằng mã và dữ liệu trong vùng bảo vệ không thay đổi. Trong trường hợp SGX, nó giao tiếp với IAS (Dịch vụ chứng thực Intel) bằng khóa được lưu trữ trong một vùng đặc biệt. IAS xác minh tính toàn vẹn của vùng bảo vệ và dữ liệu nội bộ của nó, sau đó trả về kết quả cho người dùng. Tóm lại, TEE yêu cầu liên lạc với các máy chủ chứng thực do nhà cung cấp phần cứng cung cấp để đảm bảo tính toàn vẹn của khu vực. Chúng ta cũng cần xem xét một loạt các yếu tố và cơ chế được thiết kế để đảm bảo tính bảo mật và đáng tin cậy của nó. Dưới đây là các cách thức giúp xây dựng lòng tin đối với TEE:

2.1. Chứng nhận bảo mật (Security Certifications)

- Các nhà cung cấp TEE thường tuân thủ các tiêu chuẩn bảo mật quốc tế, như:

- Common Criteria (CC): Đánh giá mức độ bảo mật của TEE thông qua các hồ sơ bảo vệ (Protection Profiles).

- FIPS 140-2/3: Tiêu chuẩn bảo mật về mật mã, thường được sử dụng trong các giải pháp liên quan đến mã hóa.

- GlobalPlatform TEE Certification: Chứng nhận độc lập đánh giá tính bảo mật và khả năng tương thích của TEE.

2.2. Kiến trúc cách ly cứng rắn

- Cách ly phần cứng: TEE được thiết kế để hoạt động tách biệt với môi trường vận hành chính (Rich Execution Environment - REE). Sự cách ly này đảm bảo rằng dữ liệu và mã trong TEE không bị xâm phạm ngay cả khi REE bị tấn công.

- Ví dụ: ARM TrustZone sử dụng kiến trúc chia tách giữa "Secure World" (thế giới an toàn) và "Normal World" (thế giới bình thường).

- Cách ly phần mềm: Chỉ các ứng dụng đã được xác thực mới có thể chạy bên trong TEE.

2.3. Kiểm toán độc lập (Independent Audits)

- TEE thường được kiểm tra và đánh giá bởi các bên thứ ba đáng tin cậy.

- Những kiểm toán này tập trung vào việc:

- Phát hiện các lỗ hổng bảo mật.

- Đảm bảo rằng TEE hoạt động đúng theo các thông số kỹ thuật.

2.4. Quy trình xác thực mã (Code Attestation)

- Remote Attestation: Một cơ chế cho phép các bên bên ngoài xác minh rằng:

- TEE đang chạy một phiên bản mã cụ thể, đã được xác thực và không bị chỉnh sửa.

- Môi trường của TEE không bị xâm phạm.

- Quy trình xác thực liên tục: TEE có khả năng báo cáo trạng thái của nó cho các hệ thống tin cậy từ xa, giúp đảm bảo rằng không có mã độc nào xâm nhập.

2.5. Đảm bảo từ nhà sản xuất

- Các nhà sản xuất phần cứng và nhà phát triển TEE thường cung cấp các tài liệu kỹ thuật và quy trình bảo mật minh bạch, giúp các bên liên quan hiểu rõ cách TEE được triển khai và bảo vệ.

- Các nhà cung cấp lớn như Intel (SGX), ARM (TrustZone), và Qualcomm (QSEE) đều có uy tín và cam kết duy trì bảo mật cho sản phẩm của họ.

2.6. Bảo vệ vật lý

- Trong một số thiết bị, TEE được bảo vệ bởi các cơ chế chống lại các cuộc tấn công vật lý, như:

- Chống can thiệp phần cứng.

- Phát hiện truy cập trái phép.

2.7. Công đồng bảo mật

- Open Review: Một số giải pháp TEE (như Open Enclave SDK của Intel) được cung cấp dưới dạng mã nguồn mở, cho phép cộng đồng bảo mật đánh giá và phát hiện lỗ hổng.

- Cập nhật thường xuyên: Các bản vá bảo mật và nâng cấp định kỳ giúp TEE duy trì khả năng bảo vệ trước các mối đe dọa mới.

3. Các dự án đang ứng dụng TEE vào dự án của mình

Các dự án blockchain hiện tại đã đạt được sự phân cấp cấu trúc đáng kể, nhiều dự án vẫn dựa vào môi trường máy chủ ngoài chuỗi như trình sắp xếp chuỗi, trình chuyển tiếp ngoài chuỗi và bot lưu giữ. Các giao thức cần xử lý thông tin nhạy cảm của người dùng, như KYC hoặc dữ liệu sinh trắc học hoặc những giao thức nhằm hỗ trợ các giao dịch riêng tư, phải đối mặt với thách thức yêu cầu sự tin tưởng vào các nhà cung cấp dịch vụ. Những vấn đề này có thể được giảm thiểu đáng kể thông qua việc xử lý dữ liệu trong các khu vực. Do đó, TEE đã trở nên phổ biến vào nửa cuối năm nay, phù hợp với các chủ đề liên quan đến AI như quyền riêng tư dữ liệu và các tác nhân AI đáng tin cậy.

3.1. Marlin (POND)

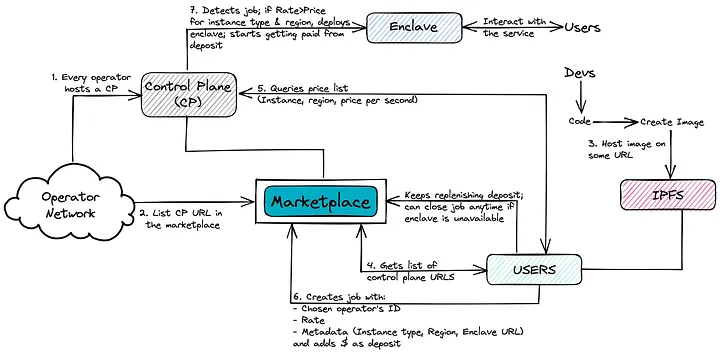

Marlin (POND) là giao thức điện toán có thể kiểm chứng được thiết kế để cung cấp môi trường tính toán an toàn bằng công nghệ TEE hoặc ZK. Một trong những mục tiêu chính của họ là phát triển một trang web phi tập trung. Marlin quản lý hai mạng con: Oyster và Kalypso, đồng thời Oyster hoạt động như giao thức đồng xử lý dựa trên TEE.

Trong Oyster, vai trò của blockchain là xác minh xem mỗi môi trường điện toán TEE có hoạt động bình thường hay không và việc này được thực hiện thông qua người quan sát được gọi là Providers. Các Providers liên tục kiểm tra tính khả dụng của Enclaves trong thời gian thực và báo cáo kết quả lên mạng Oyster. Providers Staked token $POND, có nguy cơ bị cắt giảm nếu Providers tham gia vào các hoạt động độc hại. Ngoài ra, mạng lưới các thực thể phi tập trung, được gọi là Auditors (kiểm toán viên), tồn tại để giám sát việc cắt giảm Providers. Mỗi epoch, Auditors được phân công công việc và gửi yêu cầu kiểm tra đến các khu vực được chọn ngẫu nhiên bởi seed generated bên trong khu vực. Tuy nhiên, Oyster đã triển khai một hợp đồng có tên NitroProver để xác minh kết quả chứng thực từ xa trên chuỗi, cho phép người dùng xác minh tính toàn vẹn của TEE đã mua trên chuỗi.

3.2. Phala Network

Thiết kế cơ bản của Phala Network bao gồm Workers và Gatekeepers. Workers hoạt động như các node thông thường thực hiện tính toán cho khách hàng. Trong khi đó, Gatekeepers quản lý các khóa cho phép Workers giải mã và tính toán các giá trị trạng thái được mã hóa. Workers xử lý các giá trị trạng thái hợp đồng được mã hóa thông qua Intel SGX, điều này cần có khóa từ Gatekeepers để đọc hoặc ghi các giá trị này.

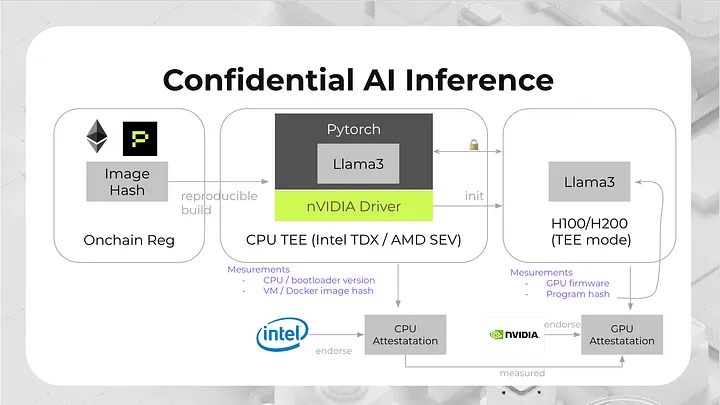

Một bước phát triển quan trọng khác là sản phẩm Confidential AI Inference của Phala, được giới thiệu để đáp ứng sự gia tăng đột biến gần đây của các dự án AI. Phala Network hiện hỗ trợ Nvidia confidential computing tương đối mới, nhằm mục đích nâng cao các dịch vụ AI inference bằng ZK/FHE. Công nghệ này trước đây phải đối mặt với những thách thức do chi phí cao, hạn chế tính thực tế của nó.

Hình ảnh minh họa cấu trúc của hệ thống Phala Network’s confidential AI inference. Hệ thống này sử dụng Trusted Execution Environments (TEEs) cấp độ máy ảo như Intel TDX và AMD SEV để triển khai các mô hình AI. Nó tiến hành suy luận AI thông qua Nvidia confidential computing và truyền kết quả trở lại vùng CPU một cách an toàn. Phương pháp này có thể phải chịu chi phí đáng kể so với các mô hình thông thường vì nó bao gồm hai vòng tính toán kèm theo. Tuy nhiên, nó được dự đoán sẽ mang lại những cải tiến hiệu suất đáng kể so với các phương pháp suy luận AI dựa trên TEE hiện có hoàn toàn dựa vào hiệu suất CPU.

Đây là trong số 2 dự án tiêu biêu của việc sử dụng Trusted Execution Environments (TEEs) ngoài ra còn các dự án khác về việc sử dụng TEE làm bộ đồng xử lý bao gồm iExec RLC, PIN AI và Super Protocol. iExec RLC và PIN AI lần lượt tập trung vào việc bảo vệ các mô hình AI và dữ liệu đào tạo thông qua TEE. Super Protocol đang chuẩn bị ra mắt thị trường giao dịch môi trường điện toán TEE, tương tự như Marlin.

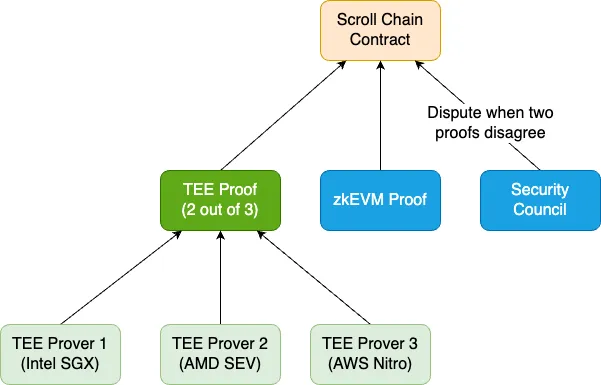

Scroll là một bản tổng hợp đáng chú ý áp dụng hệ thống Multi-bằng chứng. Dự án cộng tác với Automata, Layer chứng thực để tạo ra cả bằng chứng ZK và bằng chứng TEE cho tất cả các khối. Sự hợp tác này kích hoạt một hệ thống tranh chấp để giải quyết xung đột giữa hai bằng chứng.

Scroll có kế hoạch hỗ trợ nhiều môi trường phần cứng khác nhau (hiện chỉ có SGX), bao gồm Intel SGX, AMD SEV và AWS Nitro, để giảm thiểu sự phụ thuộc vào phần cứng. Dự án giải quyết các vấn đề bảo mật tiềm ẩn trong TEE bằng cách thu thập bằng chứng từ các môi trường khác nhau bằng cách sử dụng chữ ký ngưỡng.

4. Kết luận

Trusted Execution Environment (TEE) là một môi trường bảo mật được thiết kế để thực thi mã và xử lý dữ liệu nhạy cảm trong một khu vực an toàn, tách biệt với phần còn lại của hệ thống. Đây được coi là hệ thống giúp đảm bảo an toàn đối với các blockchain hoặc các dự án cần môi trường thực thi cao. Tiềm năng ứng dụng của TEE cùng AI trong thời gian tới sẽ cực kỳ lớn nên đây cũng sẽ là cơ hội đi tìm kiếm đầu tư trong mini trend này.

Đọc thêm:

English

English

_thumb_720.jpg)