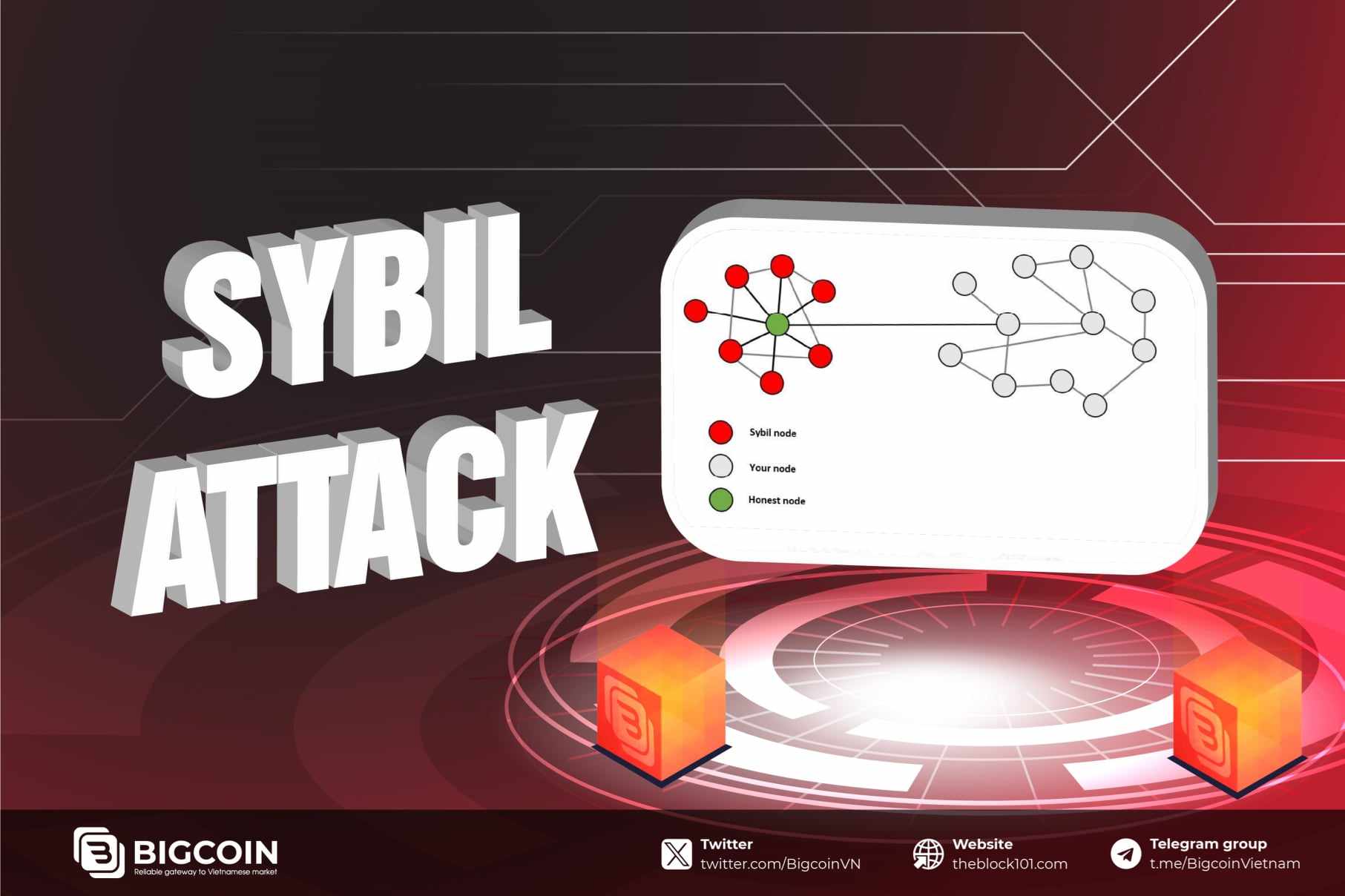

1. Sybil Attack là gì?

Sybil Attack (hay còn gọi là tấn công mạo nhận) là một hình thức tấn công mạng, trong đó kẻ tấn công tạo ra và kiểm soát nhiều thực thể giả mạo để chiếm lấy hoặc làm suy giảm hiệu suất của một hệ thống. Tên của cuộc tấn công này được lấy từ tên một nhân vật có nhiều tính cách khác nhau trong tiểu thuyết "Sybil" của Flora Rheta Schreiber, đề cập đến một trường hợp thực sự của một người phụ nữ có nhiều nhân cách.

Trong môi trường mạng, mục tiêu của kẻ tấn công Sybil là tạo ra nhiều thực thể giả mạo (thường là các tài khoản, nút mạng, hoặc thực thể khác) và sử dụng chúng để gây ảnh hưởng đến quá trình ra quyết định hoặc để chiếm lấy quyền kiểm soát. Các ứng dụng phổ biến của cuộc tấn công Sybil bao gồm lừa đảo trong các hệ thống xác thực, gây nhiễm bệnh trong các mạng ngang hàng (peer-to-peer), hoặc làm suy giảm hiệu suất của các mô hình đồng thuận.

Để đối phó với cuộc tấn công Sybil, các biện pháp an ninh như cơ chế xác thực, quản lý danh sách đen (blacklist), và cơ chế xác minh danh tính có thể được triển khai để giảm thiểu khả năng tạo ra và sử dụng các thực thể giả mạo.

2. Các hình thức tấn công Sybil trong crypto

Trong lĩnh vực của các hệ thống blockchain và tiền điện tử, cuộc tấn công Sybil có thể gây ra nhiều vấn đề và đe dọa đến tính toàn vẹn của mạng. Dưới đây là một số hình thức tấn công Sybil trong lĩnh vực tiền điện tử:

Tấn công 51%: Khi một kẻ tấn công chiếm đa số năng lực tính toán của mạng blockchain, anh ta có khả năng kiểm soát quyết định của mạng. Trong mô hình này, kẻ tấn công tạo ra nhiều thực thể giả mạo để đạt được 51% sức mạnh tính toán và thực hiện các giao dịch gian lận, thay đổi lịch sử giao dịch hoặc thậm chí ngăn chặn giao dịch mới.

Tấn công Eclipse: Kẻ tấn công chiếm lấy một hoặc nhiều đỉnh của mạng lưới ngang hàng của blockchain, kiểm soát thông tin mà các nút mạng nhìn thấy. Điều này có thể dẫn đến việc cô lập một nút mạng, làm cho nó chỉ nhìn thấy thông tin giả mạo được cung cấp bởi kẻ tấn công.

Tấn công Nothing-at-Stake: Người tạo ra nhiều thực thể giả mạo để tham gia vào quá trình xác minh giao dịch mà không phải chịu bất kỳ chi phí hoặc rủi ro nào. Điều này có thể dẫn đến việc tạo ra nhiều nhánh của chuỗi khối (fork) và làm cho quyết định về chuỗi chính xác trở nên khó khăn.

Tấn công Fair Exchange: Kẻ tấn công có thể tạo ra nhiều tài khoản giả mạo để tham gia vào các quá trình trao đổi trong hệ thống không công bằng, nơi mà sự công bằng trong quá trình trao đổi không được đảm bảo.

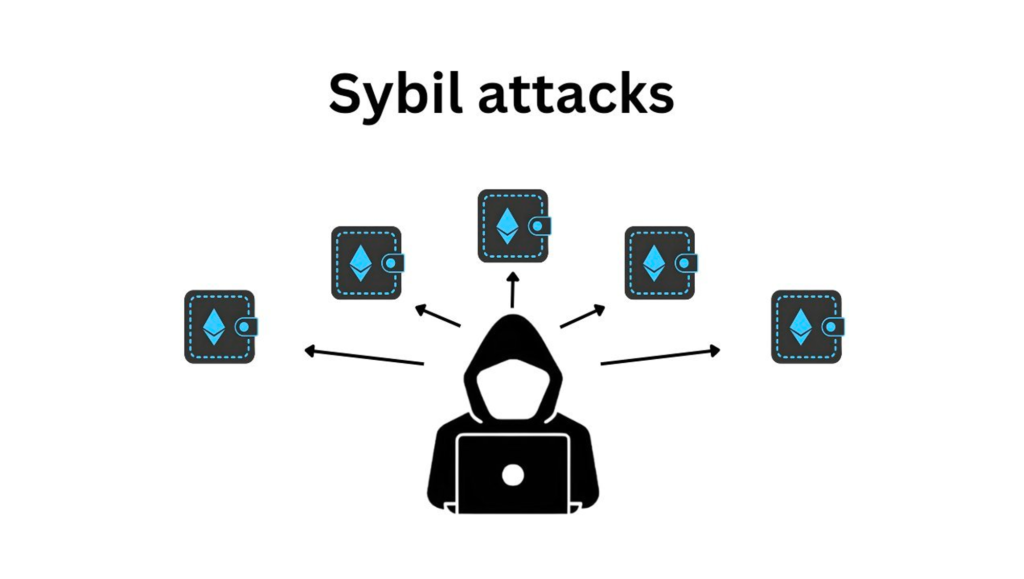

Kiểm soát mạng lưới hoặc DAO: Hacker thường sử dụng chiến lược tạo ra nhiều tài khoản giả mạo hoặc sử dụng bot để tham gia vào quá trình biểu quyết on-chain trên blockchain hoặc trong các tổ chức tự trị phi tập trung (DAO). Trong trường hợp của blockchain, họ có thể lợi dụng quyền kiểm soát mạng lưới để thực hiện các giao dịch giả mạo hoặc tấn công các giao dịch đang diễn ra, nhằm mục đích trục lợi cá nhân. Đối với DAO, hacker cũng có khả năng chiếm quyền kiểm soát và thao túng kết quả của quá trình biểu quyết, hoặc thậm chí can thiệp vào quá trình phân phối phần thưởng, gây thiệt hại cho người dùng chân thực của hệ thống.

3. Cách hoạt động của Sybil Attack

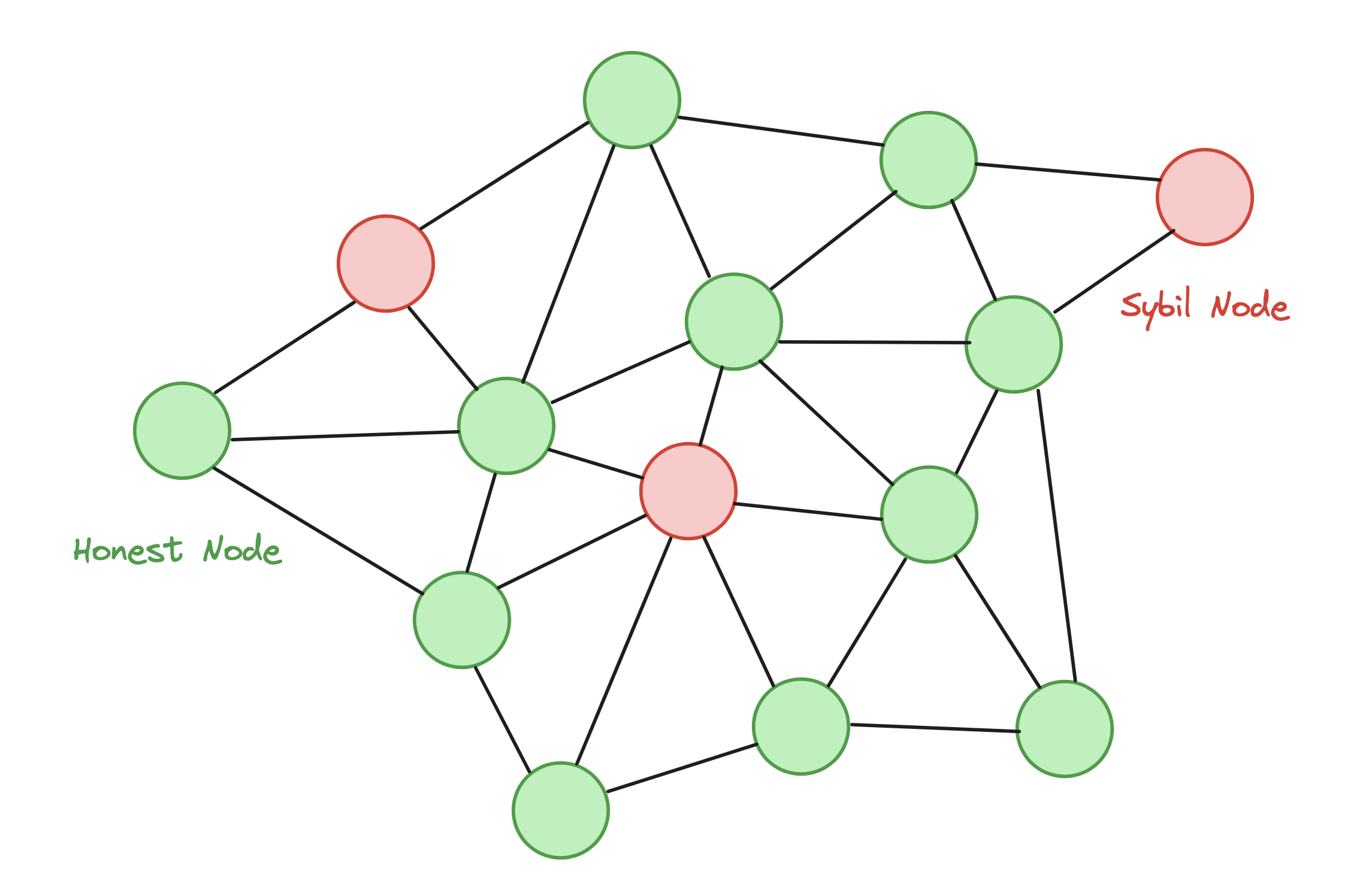

Một cuộc tấn công Sybil thường bắt đầu bằng việc sử dụng các "Honest Node" (node trung thực), "Sybil Node" (node độc hại), và "Attacker Node" (node tấn công). Để thực hiện cuộc tấn công, Attacker Node tạo ra nhiều Sybil Node với danh tính giả mạo và kết nối chúng với các Honest Node. Sau đó, các Sybil Node giả mạo thành các Honest Node và lừa các Honest Node kết nối với nhau. Các Sybil Node sau đó cắt đứt kết nối giữa các Honest Node trên mạng, tạo điều kiện cho kẻ tấn công nắm quyền kiểm soát mạng một cách không cân xứng. Khi đạt được ảnh hưởng đáng kể, kẻ tấn công sử dụng các Sybil Node để gây ra các mối đe dọa và tổn hại đối với hệ thống của mạng.

Có hai cách chính để thực hiện cuộc tấn công Sybil: tấn công trực tiếp và gián tiếp.

Tấn công trực tiếp:

-

Bắt đầu bằng việc Sybil Node mạo danh các Honest Node trong mạng.

-

Các Honest Node tương tác trực tiếp với các Sybil Node mà không nhận biết chúng là node giả mạo.

-

Cuộc tấn công này đơn giản nhưng có thể gây ảnh hưởng lớn đối với tính trung thực của mạng.

Tấn công gián tiếp:

-

Các Honest Node bị tấn công thông qua một node trung gian giao tiếp với các Sybil Node.

-

Node trung gian này chịu ảnh hưởng từ các Sybil Node và làm tổn thương mạng mà không bị phát hiện.

-

Cung cấp khả năng ảnh hưởng lớn đối với mạng mà không tiếp xúc trực tiếp với các Honest Node.

Cuộc tấn công Sybil nhắm đến việc tạo ra sự không đồng nhất và kiểm soát không cân xứng trong mạng, từ đó gây thiệt hại đến tính trung thực và hoạt động của hệ thống.

4. Những vụ Sybil Attack nổi tiếng trong thị trường crypto

Dưới đây là một số ví dụ về các vụ tấn công Sybil nổi tiếng trong lĩnh vực tiền điện tử và blockchain:

Tấn công 51% trên Ethereum Classic (2020):

Ethereum Classic đã trải qua một số cuộc tấn công 51%, trong đó kẻ tấn công chiếm đa số sức mạnh tính toán của mạng và thực hiện các giao dịch giả mạo. Tuy nhiên, nguyên nhân chính vẫn chưa được xác định rõ.

Tấn công DAO (2016):

Một trong những cuộc tấn công nổi tiếng nhất, không phải là Sybil Attack chính xác nhưng có liên quan đến DAO (Tổ chức Tự trị Phi tập trung) trên Ethereum. Kẻ tấn công đã lợi dụng lỗ hổng trong mã nguồn thông minh của DAO để chiếm đa số số Ether, dẫn đến một cuộc cãi vã trong cộng đồng Ethereum và việc phải thực hiện hard fork để hoàn trả Ether cho các nhà đầu tư.

Lừa đảo trong mạng xã hội Cent (2019):

Cent là một mạng xã hội xây dựng trên blockchain Ethereum, nơi người dùng có thể nhận thưởng bằng cách tạo nội dung. Tuy nhiên, vào năm 2019, một cuộc tấn công Sybil đã xảy ra khi một số người dùng tạo ra nhiều tài khoản giả mạo để lừa đảo hệ thống thưởng và chiếm lợi từ việc tạo nội dung giả mạo.

Cuộc tấn công MyEtherWallet (MEW) (2018):

MyEtherWallet, một ví tiền điện tử phổ biến, đã trải qua một cuộc tấn công vào năm 2018 khi kẻ tấn công sử dụng các trang web giả mạo và chiếm quyền kiểm soát DNS để chuyển hướng người dùng đến các trang web giả mạo. Khi người dùng nhập thông tin đăng nhập, kẻ tấn công có thể đánh cắp khoá riêng của họ.

5. Hậu quả của Sybil Attack

.png)

Cuộc tấn công Sybil có thể gây ra nhiều hậu quả nghiêm trọng đối với mạng lưới và hệ thống bị tấn công. Dưới đây là một số hậu quả chính:

Đe dọa tính toàn vẹn của dữ liệu:

Khi kẻ tấn công kiểm soát một số lượng lớn thực thể, anh ta có thể thực hiện các hành động như thay đổi dữ liệu, thêm dữ liệu giả mạo, hoặc thậm chí xóa dữ liệu trên mạng lưới. Điều này đe dọa tính toàn vẹn và đáng tin cậy của hệ thống.

Gian lận và lừa đảo:

Kẻ tấn công có thể sử dụng các thực thể giả mạo để thực hiện các giao dịch giả mạo, lừa đảo người dùng và tạo ra thông tin độc hại. Điều này ảnh hưởng đến tính trung thực của hệ thống và gây thiệt hại cho người dùng.

Kiểm soát không cân xứng:

Khi kẻ tấn công chiếm quyền kiểm soát đa số thực thể, anh ta có thể thao túng các quyết định và quá trình ra quyết định của hệ thống. Điều này tạo ra một môi trường không công bằng và có thể gây thiệt hại cho tính công bằng và minh bạch của mạng.

Mất lòng tin từ cộng đồng:

Cuộc tấn công Sybil có thể dẫn đến mất mát lòng tin từ cộng đồng sử dụng hệ thống. Người dùng và các bên liên quan có thể không còn tin tưởng vào tính toàn vẹn và bảo mật của mạng lưới, gây ảnh hưởng lâu dài đến sự phát triển và sự thành công của hệ thống.

Thiệt hại kinh tế:

Cuộc tấn công Sybil có thể gây thiệt hại kinh tế cho cộng đồng sử dụng mạng lưới, đặc biệt là trong trường hợp các giao dịch và thông tin tài chính bị gian lận. Người dùng có thể mất mát tài sản và niềm tin vào hệ thống.

Để giảm thiểu hậu quả của cuộc tấn công Sybil, việc triển khai các biện pháp an ninh mạnh mẽ và duy trì tính toàn vẹn của hệ thống là quan trọng.

6. Cách phòng chống Sybil Attack

Phòng tránh cuộc tấn công Sybil đòi hỏi sự kết hợp của nhiều biện pháp an ninh để tăng cường tính trung thực và đảm bảo tính công bằng trong môi trường mạng. Dưới đây là một số biện pháp có thể giúp phòng tránh Sybil Attack hiệu quả:

Proof of Work (PoW) hoặc Proof of Stake (PoS): Sử dụng cơ chế xác minh giao dịch như PoW hoặc PoS giúp giảm khả năng kẻ tấn công tạo ra nhiều thực thể giả mạo. PoW yêu cầu người tham gia phải đầu tư năng lượng tính toán, trong khi PoS dựa trên số lượng tiền điện tử mà họ giữ.

Proof of Identity (POI): POI là một cơ chế đồng thuận được áp dụng để xác minh danh tính, đảm bảo rằng các nút trên mạng là đáng tin cậy và không bị chiếm quyền kiểm soát bởi các hacker. Trong thế giới blockchain, POI là một trong những phương pháp phổ biến nhằm ngăn chặn cuộc tấn công Sybil.

Proof of Reputation (POR): POR là một cơ chế đồng thuận được sử dụng bởi một số blockchain như Ocean Protocol (OCEAN) và Binance Smart Chain (BSC) để đánh giá sự đáng tin cậy của người dùng dựa trên lịch sử hoạt động của họ trong mạng lưới. Cơ chế này giúp giảm thiểu khả năng của hacker trong việc sử dụng Sybil Attack bằng cách tạo ra một hệ thống đánh giá đáng tin cậy và xác nhận uy tín của người dùng.

Chống tấn công DoS (Denial-of-Service): Triển khai biện pháp chống tấn công DoS để giảm rủi ro mất tính sẵn sàng của mạng khi bị tấn công.

Hạn chế quyền truy cập: Giới hạn quyền truy cập vào các tài khoản và nguồn thông tin, đặc biệt là trong các hệ thống xác minh hay các tổ chức tự trị.

Kiểm tra danh sách đen (Blacklisting): Sử dụng danh sách đen để theo dõi và chặn các địa chỉ IP hoặc tài khoản đã được xác định là thực hiện cuộc tấn công Sybil.

Tuy nhiên, không có biện pháp đơn lẻ nào có thể đảm bảo 100% an toàn khỏi cuộc tấn công Sybil. Việc kết hợp nhiều biện pháp an ninh là quan trọng để tạo ra một môi trường an toàn và đáng tin cậy.

7. Kết luận

Tóm lại, việc hiểu rõ và áp dụng các biện pháp phòng chống Sybil Attack là vô cùng quan trọng đối với những nhà đầu tư và người tham gia thị trường tiền điện tử. Sybil Attack không chỉ đe dọa tính trung thực và tính công bằng của mạng, mà còn tạo ra những rủi ro lớn liên quan đến an toàn và bảo mật thông tin cá nhân.

Bằng cách sử dụng các phương tiện như Proof of Identity (POI), Proof of Reputation (POR), và các biện pháp bảo mật khác, nhà đầu tư có thể tăng cường khả năng chống đối với Sybil Attack. Đồng thời, việc duy trì sự cảnh báo, kiểm soát quyền truy cập, và tăng tính phân tán trong mạng cũng là những yếu tố quan trọng giúp bảo vệ tài sản và quyền lợi của họ.

Đọc thêm:

English

English

.jpg)

.jpg)

_thumb_720.jpg)